DISCLAIMER: cet article a plus d'un an et peut ne pas être à jour avec les événements récents ou les informations nouvellement disponibles.

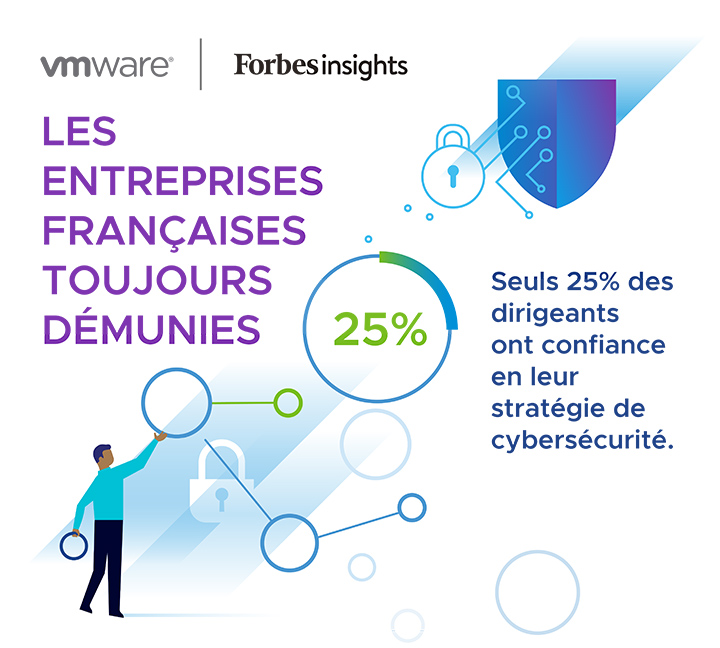

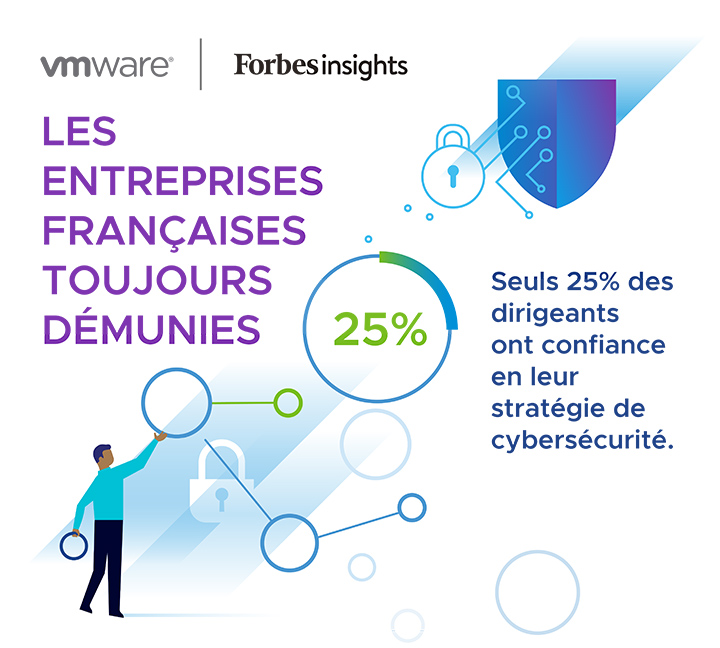

Malgré une hausse considérable des investissements dans la sécurité des systèmes d’information, une enquête publiée récemment par VMware et Forbes Insights montre que seul un quart des dirigeants d’entreprises de la région EMEA est confiant vis-à-vis de sa cybersécurité. En outre, 22 % des dirigeants français estiment posséder les ressources et les compétences nécessaires pour faire face à de telles problématiques.

Le contexte actuel (la complexité accrue pour sécuriser les infrastructures, la multiplication des interactions, la prolifération des objets connectés et des capteurs, la multiplicité des lieux de travail et autre Cloud Computing) est à l’origine d’une augmentation exponentielle des vulnérabilités. La question est désormais de savoir si les entreprises sont en mesure de se protéger et d’adopter une stratégie préventive face à la sophistication et la diversité des attaques.

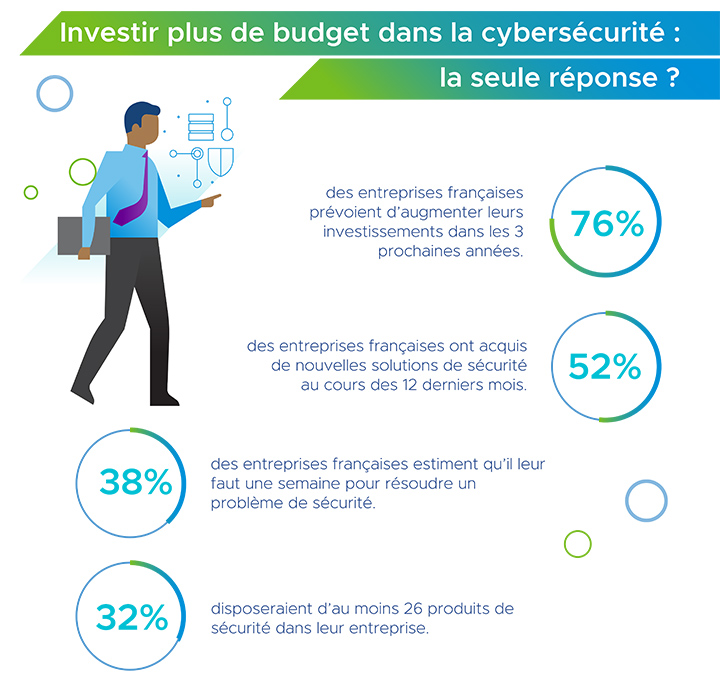

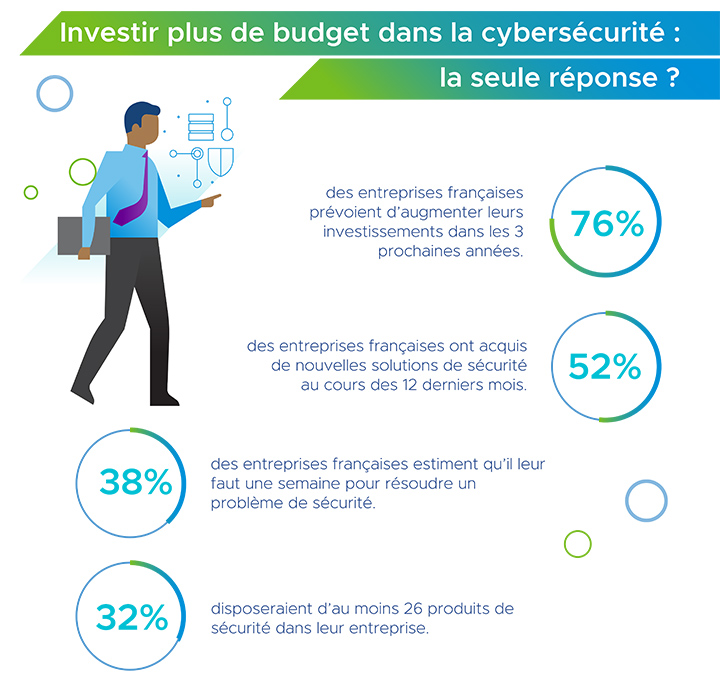

Nous avons donc d’une part, des dépenses de cybersécurité en hausse, et d’autre part, des incidents toujours plus fréquents et aux conséquences de plus en plus désastreuses. Selon un rapport de l’UE, l’impact économique du cybercrime a été multiplié par cinq entre 2013 et 2017.

Il apparaît donc clairement qu’il ne suffira pas d’investir encore plus dans les mêmes solutions pour résoudre le problème. Il faut surtout investir dans les technologies adaptées, et changer d’approche afin de mieux sécuriser les données, les applications, les réseaux et les organisations.

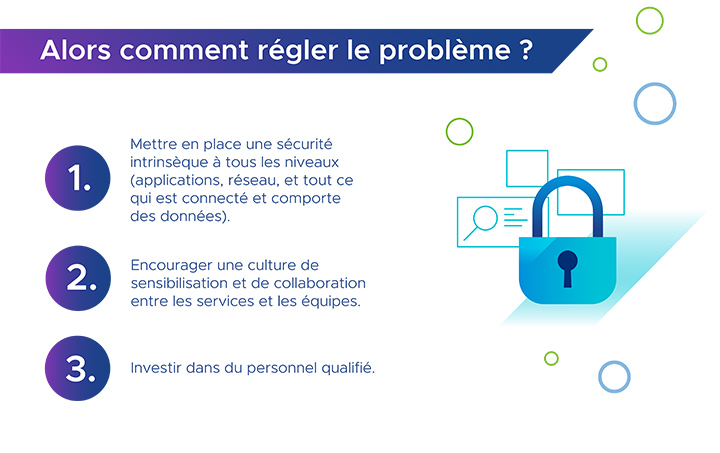

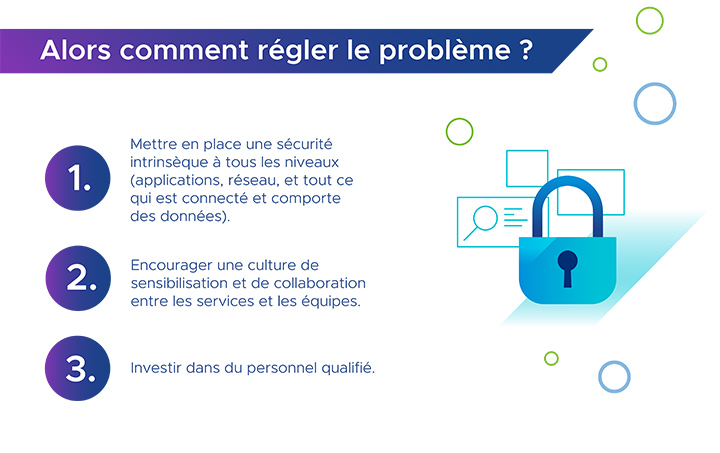

Remettre la cybersécurité sur la bonne voie en trois étapes

Pour une cybersécurité plus efficace, il est indispensable de respecter trois conditions : cesser de se focaliser sur la détection réactive des menaces ; mettre davantage l’accent sur les applications ; et offrir une sécurité intrinsèque.

Historiquement, la détection de menaces est l’activité qui a concentré le plus de dépenses, et cette tendance n’est pas près de s’inverser. En effet, plus de la moitié des Français interrogés (57%) dans le cadre de l’enquête de VMware/Forbes Insights auraient prévu d’investir davantage dans la détection et l’identification des attaques. Cependant, si les organisations sont condamnées à courir après les menaces, cela veut précisément dire qu’elles ont un train de retard. Dans le contexte actuel, la question n’est pas de savoir si, mais, quand leurs systèmes de défense seront déjoués, surtout lorsque l’on sait que les ransomwares font une nouvelle victime toutes les 14 secondes[i]. Concentrer les investissements uniquement dans la détection des menaces signifie que les autres domaines de la sécurité bénéficieront de moins de ressources.

Ne nous méprenons pas : l’approche réactive de détection des menaces reste essentielle. Les failles étant inévitables, l’important est de pouvoir les détecter le plus rapidement possible et de prendre des mesures efficaces pour résoudre les problèmes. Les entreprises doivent se focaliser davantage sur des stratégies proactives et de prévention – celles qui diminuent leur exposition.

Deuxième condition : mettre l’accent sur les applications. Il est désormais essentiel d’en savoir un maximum sur les comportements légitimes connus des applications. Il sera toujours plus facile de répertorier la cinquantaine d’événements susceptibles de se produire que d’essayer de se protéger contre les 50 000 éventualités à éviter. Prenons un exemple du quotidien : lorsqu’on se lève le matin et qu’on ne se sent pas bien, on ne passe pas en revue les milliers de virus qui pourraient être en cause ; on est capable d’isoler un symptôme. La même approche est valable en matière de sécurité : l’important est de comprendre comment les applications fonctionnent réellement, afin qu’elles s’exécutent normalement au lieu de subir des restrictions à cause d’une aversion aux risques.

Tout cela est littéralement impossible sans une sécurité réellement intrinsèque. Rares sont les entreprises qui y parviennent. Actuellement, les organisations utilisent entre 50 et 100 produits de sécurité différents qu’elles doivent gérer, mettre à jour, corriger, harmoniser et connecter aux applications appropriées, ces dernières devant à leur tour faire l’objet d’une gestion constante et de mises à jour régulières. Résultat : un processus excessivement complexe et interconnecté.

Et si, au lieu d’ajouter des produits supplémentaires, nous prenions un peu de recul pour nous intéresser à la façon dont nous sécurisons nos infrastructures ? Il ne s’agit pas d’acheter, d’installer ou d’exploiter un nouveau produit mais de se concentrer sur le logiciel que vous utilisez déjà et qui sous-tend vos applications et données où qu’elles soient (dans des data centers privés, dans des Clouds, en périphérie de réseau, dans des conteneurs, sur des postes de travail ou des appareils mobiles). Il s’agit de pouvoir identifier une application et de savoir où elle se trouve, ce qu’elle fait, et comment elle est censée se comporter.

Comment parvenir à une sécurité intrinsèque ? En protégeant le réseau, l’élément commun à l’ensemble des pièces de l’infrastructure. Alors que la gestion des systèmes d’information et la sécurité des réseaux étaient gérées séparément, désormais, nous assistons à une rapide convergence. Le déploiement de réseaux Cloud virtuels offre aux entreprises une trame commune et universelle. Il suffit donc de sécuriser celle-ci pour que tout ce qui passe par elle soit également protégé. Cette approche garantit une gestion plus simple et efficace avec un processus automatisé, pour permettre aux employés de se focaliser sur des tâches offrant davantage de valeur ajoutée.

Une approche à plusieurs niveaux

Les trois piliers ci-dessus offrent une approche multidimensionnelle en matière de sécurité. Les entreprises peuvent ainsi :

- associer prévention proactive et détection des menaces ;

- se focaliser sur les comportements légitimes au lieu de gaspiller leur temps et leur argent à s’attendre au pire ;

- et tirer profit des avantages du Cloud pour se protéger.

Cette sécurité de nouvelle génération rend chacun des éléments de l’infrastructure intrinsèquement sécurisé : si une couche ou un élément est victime d’une infraction, les éléments suivants restent protégés, ce qui limite les dégâts susceptibles d’être occasionnés. Les entreprises peuvent ainsi être plus confiantes quant à leurs stratégies et procédures de sécurité, réduire leurs dépenses superflues, et limiter les dégâts potentiels des attaques. Et surtout, cette sécurité intégrée permet aux organisations d’avancer dans la direction souhaitée, d’innover, et d’intégrer de nouvelles technologies basées sur l’IoT, l’IA et l’apprentissage automatique, tout en ayant l’assurance d’être.

[i] https://cybersecurityventures.com/cybercrime-damages-6-trillion-by-2021/

Categorie: Actualités et temps forts

Mots-clés : cybercrime, cybersécurité, forbes insights, sécurité

Pas encore de commentaire