NOTA BENE: questo articolo è più vecchio di un anno e potrebbe non essere aggiornato con gli eventi recenti o le nuove informazioni disponibili.

Come si può usare il software per separare gli ambienti di sviluppo, test e produzione in modo da risparmiare fino al 50% dei costi di infrastruttura?

Joe Baguley, VP & CTO EMEA, VMware

La sicurezza è sempre stata un dovere, una necessità per le imprese e per la civiltà stessa. Senza un castello fortificato, non esiste comunità. Senza allarme, niente gioielli. Senza sicurezza perimetrale, le violazioni dei dati sono una certezza.

I problemi di sicurezza sono stati risolti per gran parte del mondo fisico. Ma poiché il successo del business è diventato sempre più dipendente dalla rapidità della delivery delle applicazioni nelle mani dei suoi utenti, l’ampiezza e la complessità dell’IT hanno cambiato i parametri e il ruolo della sicurezza. Le piattaforme di networking e sicurezza come VMware NSX sono ora “facilitatori” di questo sviluppo di app su più ambienti e non più solo “guardie di sicurezza”. Ora, il software è l’unico modo in cui le app e i dati possono essere connessi attraverso la rete, dal data center all’edge e in qualsiasi cloud. Basti pensare che Gartner prevede che, entro il 2022, il 50% dei dati generati dalle aziende verrà creato ed elaborato al di fuori di un tradizionale data center o cloud centralizzato.

La virtualizzazione della rete e della sicurezza è al centro dell’attuale modernizzazione del data center, il tutto abilitato dal software. E ci sono molti casi d’uso per VMware NSX che stanno creando significativi ritorni operativi e finanziari senza, questione di primaria importanza, disturbare la rete e il traffico esistenti.

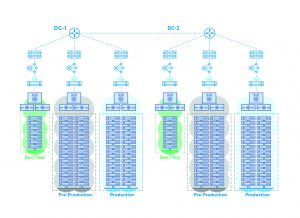

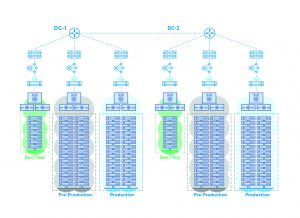

Una soluzione che mostra veramente un sostanziale ritorno sull’investimento consiste nell’utilizzare la virtualizzazione di rete (NSX) per separare logicamente i livelli negli ambienti di sviluppo, test, pre-produzione e produzione. Questo unico caso d’uso mostra un risparmio in termini di Capex fino al 50% nei deployment dei clienti; e questo senza considerare i vantaggi operativi che illustreremo di seguito.

Neil Symons, consultant lead solutions architect, Information Application Services (IAS) Army HQ, ricorda i suoi giorni pre-NSX quando possedeva un sistema di sviluppo e test standalone e un sistema di produzione e pre-produzione con “costosi bilanciatori di carico e firewall condivisi in modo tale che qualsiasi strumento di gestione centrale di rilascio, collaborazione o gestione di test e difetti fossero implementati separatamente per le singole istanze. Questo”, rivela, “ha comportato un significativo sovraccarico di licenze e hardware e un incubo in termini di gestione e configurazione”.

Con NSX, l’Esercito ora ha un unico ambiente, dalla fase di sviluppo fino alla produzione, utilizzando un approccio prevalentemente software-defined. E, in termini di risparmio, questo è derivato dagli investimenti in conto capitale e da una significativa riduzione delle risorse e delle licenze amministrative.

Neil afferma: “Il raggiungimento della separazione logica attraverso le tecnologie VMware SDDC ha portato vantaggi significativi all’Esercito: siamo stati in grado di rivoluzionare la nostra linea di delivery di applicazioni, mantenendo la coerenza e rimuovendo la duplicazione del software necessario per supportare una architettura a compartimenti stagni. Ne è risultata una maggiore velocità di consegna e una migliore sicurezza, riducendo i costi e consentendo all’organizzazione di fare di più con meno”.

Quindi qual è l’approccio di separazione logica e perché è importante?

Il vero problema per molte organizzazioni è che hanno tradizionalmente separato vari elementi del proprio stack di infrastruttura per ridurre i rischi di sviluppo di nuove app. Usano la separazione fisica tra i propri livelli di sviluppo, test, pre-produzione e produzione in modo che uno stadio non influisca sull’altro. Se un’organizzazione vuole introdurre un nuovo servizio o app, non vuole apportare modifiche che possano in alcun modo rischiare di influenzare i servizi correnti. Quindi, l’app si sposta tra le diverse fasi, dallo sviluppo alla produzione, una volta pronta per farlo. Ma ogni fase richiede un diverso “silo”, completo di hardware, networking, elaborazione, storage e sicurezza.

Il tutto sembra già molto antiquato, ingombrante e costoso, dato che il Software-Defined Data Center ha già virtualizzato questi ambienti.

Siamo in grado di utilizzare il livello di astrazione per offrire ancora alle organizzazioni il modello di rilascio dei tre ambienti, senza dover spendere soldi per separarli in silos fisici ma gestendoli in modo più efficace e meno costoso nel software. Il primo passo è virtualizzare il networking nel software, e quindi isolare quelle reti e aggiungere la sicurezza. Non esiste più una separazione fisica ma una separazione “logica”, il tutto abilitato dal software. Ciascuno dei tre ambienti è ancora isolato, ma tutti sono soggetti agli stessi controlli operativi.

Quindi, perché è importante come caso d’uso? Ci sono una moltitudine di ragioni convincenti. La più ovvia è una massiccia riduzione dell’hardware di rete e di sicurezza, dei firewall fisici, degli switch e del bilanciamento del carico. Quindi, meno hardware da acquistare e meno soldi da investire nel suo funzionamento e gestione.

Usando il software, è possibile sfruttare al meglio le risorse di calcolo. In fase di pre-produzione, è possibile accumulare una capacità enorme in determinati picchi di sviluppo, ma poi per l’80% delle volte rimane lì, inattiva. Utilizzando meno piattaforme di calcolo, si hanno meno licenze da pagare, e si riduce l’Opex gestendo una quantità minore di server.

In una recente implementazione, un cliente VMware ha ottenuto un risparmio del 50% in Capex, grazie a questo caso di utilizzo di NSX per la separazione logica. E il risparmio Capex fino al 50% è qualcosa che stiamo osservando regolarmente nei deployment dei clienti, non si tratta di un caso isolato.

Il software è semplicemente più elastico e offre una grande flessibilità se si desidera eseguire la flessione dei diversi livelli, in caso si necessiti di un ambiente di test solo per un po’ di tempo. Ma a seconda delle necessità, permette anche di estendere il periodo per poi tornare alla normalità.

Ma prendiamo in considerazione anche la sicurezza: ogni carico di lavoro può avere la propria policy di attuazione, consentendo la micro-segmentazione, che sfrutta la virtualizzazione della rete per segmentare gli ambienti intorno ai confini logici come le applicazioni e gli ambiti normativi.

Bisogna considerare anche i vantaggi dell’“isolamento nativo”. Stiamo creando reti sovrapposte che sono trasparenti alla rete sottostante, il che significa che è possibile avere indirizzi IP sovrapposti. Man mano che il nuovo servizio o app si sposta tra i tre ambienti di sviluppo e produzione, si mantiene lo stesso indirizzo IP. Non è un’impresa da poco, in quanto non è necessario alcun re-IP’ing mentre un’app si muove tra i vari cloud o verso un altro data center, consentendo una comunicazione esplicita tra livelli, eliminando il notevole dispendio di tempo ed evitando complicazioni.

L’utilizzo di NSX per la separazione logica sta effettivamente offrendo risultati finanziari e operativi; il tutto è abilitato dal software. Semplicemente, non potrebbe avvenire nell’hardware.

Categoria: News & Highlights

Tag: SDDC, separazione logica, software, virtualizzazione, vmware, vmware nsx

Ancora nessun commento