DISCLAIMER: this article is older than one year and may not be up to date with recent events or newly available information.

Мы рады представить решение VMware NSX for vSphere 6.4 — новое слово в безопасности приложений. В нем впервые используется технология context-aware micro-segmentation

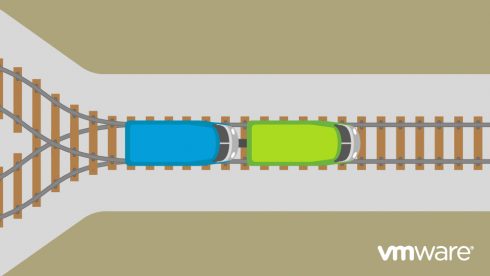

Один из важнейших компонентов современной системы информационной безопасности — микросегментация. Благодаря микросегментации, политики безопасности, которые ранее применялись только в отношении периметра, теперь действуют на уровне приложения. Эта технология приобрела огромную популярность и широкое распространение — большинство поставщиков облачных услуг и услуг ЦОДа активно внедряют или планируют ее внедрить. Можно привести немало примеров успешных развертываний. Однако актуальным остается вопрос — как совершенствовать такую систему безопасности вслед за развитием угроз?

VMware NSX — первое решение, в котором микросегментация была внедрена в слое виртуализации. Это идеальное место для размещения данной критически важной для безопасности функции. NSX находится достаточно близко к приложению, чтобы собрать ценные сведения о контексте и применить детализированную защиту. При этом сохраняется возможность изолировать NSX от поверхности атаки (конечной точки приложения) в случае нападения киберпреступников.

Новая функция — микросегментация с учетом контекста

Чтобы расширить политики сетевой безопасности за рамки IP-адресов и портов, NSX уже много лет использует для создания новых правил параметры из контекста приложений — имя виртуальной машины, версию ОС, сферу регулирования и т.д. Этот подход не только позволяет повысить безопасность и улучшить управление по сравнению с политиками, основанными на изменчивых конструктах типа IP-адресов. Его также легче автоматизировать. В NSX for vSphere 6.4 компания VMware выводит эту возможность на новый уровень, предлагая микросегментацию с учетом контекста для улучшенной защиты приложений, опирающейся на все сопутствующие параметры.

Что еще нового?

- Обнаружение приложений в сетевом потоке и контроль соблюдения на прикладном уровне (Layer 7). Инструменты NSX, например, средства мониторинга конечных устройств, умеют проникать внутрь приложения. При этом решение определяет, какое именно приложение запущено, по его уникальному положению в сетевом слое. В версии NSX for vSphere 6.4 для обнаружения приложения в сетевом потоке используется углубленная проверка пакетов (не только на уровне заголовков TCP/UDP). Благодаря такому подходу, политики микросегментации с точки зрения сети могут опираться не только на пятикортежные данные (five tuple) для определения вида приложений. Отсчет ведется от ключевого набора, в который входят более пятидесяти сигнатур приложений, характерных для ЦОДов с обменом трафика между серверами и облачного трафика. Это количество будет со временем увеличиваться. Примеры — HTTP, SSH, DNS и т.д.

- Виртуальные рабочие столы и защищенные сеансы удаленного доступа для каждого пользователя (RDSH). Одна из самых популярных отправных точек при внедрении микросегментации — защита виртуальных рабочих столов. Эта простая и понятная операция помогает оградить от опасностей потенциально уязвимую область: виртуальные десктопы не должны обмениваться трафиком. В некоторых средах внедрить такую микросегментацию достаточно просто. Однако часто мы имеем дело со множеством пользователей, виртуальные сеансы которых обслуживаются одним хостом. Новейший релиз NSX позволяет повысить безопасность данных сред за счет определения прав доступа каждого пользователя. Это усовершенствованное решение можно применять для более широкого ряда конфигураций — в том числе сред Citrix и Microsoft.

Удобная эксплуатация

- Application Rule Manager. В новой версии решения VMware не только повысила интуитивную понятность и ориентированность политик на приложения. Большое внимание было уделено их адаптации к особенностям пользователей и процессов внутри развертываний NSX, а также внедрению микросегментации. Компания планирует добавлять новые инструменты, которые помогут пользователям реализовать все преимущества таких систем. Например, широко применяемый компонент vRealize Network Insight — это инструмент для улучшения прозрачности работы, благодаря которому пользователи и администраторы видят более полную картину происходящего на уровне ЦОДа. Начиная с версии NSX for vSphere 6.3, с помощью менеджера правил приложений можно назначить политики для разрешенных сетевых потоков прямо в распределенном брандмауэре несколькими щелчками мыши. В новом релизе NSX for vSphere 6.4 менеджер Application Rule Manager рекомендует не только правила, но и группы безопасности приложений. Это позволяет построить более целостную стратегию микросегментации в ЦОДе. Как отметил один из заказчиков-участников программы бета-тестирования, после первого использования Application Rule Manager время микросегментации приложений сократилось в три раза.

Application Rule Manager Demo

См. также: Практическое развертывание Application Rule Manager в здравоохранении

- Новая версия решения предлагает интеграцию с HTML5 vSphere GUI для упрощения графического интерфейса пользователя и облегчения перехода на HTML5, улучшенные панели управления и экраны авторизации, а также совершенно новый подход к модернизации с помощью координатора смены версии (Upgrade Coordinator). Длинный перечень функциональных улучшений можно найти здесь.

Upgrade Coordinator Demomicro-segmentation

И многое другое!

Также добавлены возможности маршрутизации (NAT64 для перевода адресов IPv6 в стандарт IPv4, BGP и статическая маршрутизация по протоколу GRE), поддержка JSON для выборочной автоматизации, возможности CDO для повышения эффективности распределенной работы, улучшения масштабирования и отказоустойчивости (BFD, автоматический ввод резерва ESG и L3VPN), средства мониторинга состояния и многое другое. В ближайшие несколько недель мы подробнее расскажем о преимуществах NSX for vSphere 6.4 — следите за обновлениями!

Подписывайтесь на @VMware_rus в Twitter и на нашу страницу в Facebook, чтобы всегда быть в курсе анонсов и новостей.

Category: Business

Tags: micro-segmentation, NSX, Security

No comments yet