Upozornění: tento článek je starší než jeden rok a nemusí obsahovat aktuální informace.

Shankar Iyer, generální ředitel, výpočetní řešení pro koncové uživatele, VMware

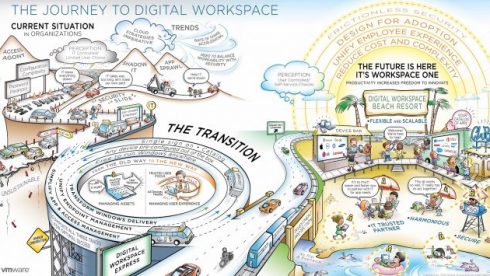

Vybavení koncových uživatelů výpočetní technikou se za uplynulé desetiletí výrazně změnilo vlivem posunů v jejich pracovních preferencích. Není to tak dávno, kdy všichni zaměstnanci chodili denně do práce na konkrétní fyzické místo a přihlašovali se ke stolnímu počítači, který poskytl zaměstnavatel a který byl připojený k bezpečné firemní síti. Dnes je situace velmi odlišná.

Zaměstnanci chtějí k práci užívat rozmanitá zařízení s různými operačními systémy, takřka kdekoli a kdykoli a mít neustálý přístup ke svým aplikacím, souborům a datům. Pokud jim to zaměstnavatel umožní, budou z toho mít prospěch obě strany. Výzkum potvrzuje, že poskytnutí takové pracovní flexibility a pozitivní digitální zkušenosti zaměstnancům má příznivý vliv na podnik, například na jeho konkurenceschopnost, obchodní růst a celkovou náladu zaměstnanců.

Zaměstnanci chtějí k práci užívat rozmanitá zařízení s různými operačními systémy, takřka kdekoli a kdykoli a mít neustálý přístup ke svým aplikacím, souborům a datům. Pokud jim to zaměstnavatel umožní, budou z toho mít prospěch obě strany. Výzkum potvrzuje, že poskytnutí takové pracovní flexibility a pozitivní digitální zkušenosti zaměstnancům má příznivý vliv na podnik, například na jeho konkurenceschopnost, obchodní růst a celkovou náladu zaměstnanců.

Ačkoli tento posun prospívá jako zaměstnancům, tak zaměstnavatelům, komplikuje zároveň život podnikovému IT, které musí zajistit širší přístup než dříve a zároveň si zachovat míru kontroly, jakou požadují interní směrnice. Podnikové IT mnohdy až opožděně reaguje na vývoj a uchýlí se k jednomu z těchto dvou řešení, z nichž ani jedno není právě šťastné:

- Návrat k celoplošným dvoustavovým bezpečnostním pravidlům, která narušují uživatelskou zkušenost (např. odepření přístupu, přetížení různými hesly apod.)

- Zavedení dalších bezpečnostních nástrojů, které zabezpečení zesložiťují.

Je ironií, že takové nepromyšlené kroky, které mají podnik lépe ochránit, jej naopak vystavují většímu riziku.

Potřeba je naopak nový způsob uvažování, který nebude zaměřený na detekci hrozeb pomocí většího počtu nástrojů, které budou vydávat více výstrah a zatěžovat IT a bezpečnostní týmy. Takový nový přístup musí začínat inherentní bezpečnostní všech systémů a využívat poznatky ze všech zdrojů k zabezpečení uživatelů od aplikací, přes koncová zařízení po infrastrukturu.

Pojďme si s ohledem na cílový stav shrnout kroky, které může podnikové IT podniknout k zabezpečení digitálního pracovního prostředí.

Krok 1: Omezit přibývání různorodých izolovaných bezpečnostních produktů zavedením otevřené platformy

Četnost, škodlivost, cílenost a důmyslnost bezpečnostních hrozeb neustále stoupá. Práce CISO nikdy nebyla tak náročná a zodpovědná. Manažeři IT příliš často řeší bezpečnostní nedostatky zvyšováním výdajů na další a další bezpečnostní produkty. Bezpečnostní týmy v průměru užívají přes 80 různých bezpečnostních produktů od 40 různých výrobců.

Více bezpečnostních produktů přeci znamená lepší zabezpečení. Nebo ne? Ne nezbytně. Tradiční samostatné bezpečnostní nástroje poskytují omezený přehled a vedou ke vzniku izolovaných ostrovů v IT prostředí. Důsledkem takového zvyšování počtu produktů je nekoordinovanost detekce a potlačování hrozeb se všemi negativními dopady na podnik, včetně růstu nákladů a pracnosti pojené se zabezpečením digitálního pracovního prostředí.

Namísto nasazování izolovaných produktů by měl podnik raději zavést otevřenou platformu, která jednotlivá bezpečností řešení propojí a poskytne lepší přehled o celém prostředí. Ideální je rámec, který využívá API postavená na osvědčené platformě pro digitální pracovní prostředí. Je to z toho důvodu, že API umožňují širokému ekosystému bezpečnostních řešení komunikovat s platformou a poskytovat správcům celkový přehled, který potřebují pro zjednodušování zabezpečení a řízení.

Kvalitní strategie digitálního pracovního prostředí bude zahrnovat otevřený ekosystém důvěryhodných bezpečnostních řešení specializovaných na neutralizaci útoků a potlačování rizik v oblastech, jako je vyhodnocování bezpečnostní kondice koncových zařízení, nastavování pravidel, opravy bezpečnostních nedostatků, sledování compliance a dalších.

Krok 2: Informovaná detekce

Propojení všech bezpečnostních řešení na jedné platformě výrazně usnadní detekci hrozeb. Propojení správy přístupu, zařízení a aplikací jedinou otevřenou platformou však tvoří jen jednu stranu rovnice zabezpečení digitálního pracovního prostředí. Je nezbytné přidat analýzu dat shromažďovaných z celého ekosystému a využívat získané poznatky ke správným bezpečnostním rozhodnutím.

Připravené podniky dokáží detekovat hrozby pomocí nepřetržitého adaptivního monitoringu, který umožňuje IT a bezpečnostním týmům vyhledávat hrozby i na mobilních a stolních zařízeních a v aplikacích. Automatizované průběžné monitorování a upozorňování na to, kdo k jakým informacím odkud, jak a přes jaké sítě přistupuje, dává IT plnou kontrolu. Následně může na základě posledního známého dobrého stavu, záznamů o aktivitě a výsledků analýzy dat odhalit odlišnosti a podle toho lépe rozhodovat o dalším postupu.

Využití poznatků o cloudu, hrozbách uživatelích a zařízeních pomáhá IT pružněji přizpůsobovat nastavení a zajišťovat patřičnou kyberhygienu, a tedy trávit méně času reagováním na podezřelé události.

Krok 3: Automatizovaná náprava

Interní studie společnosti VMware ukázala, že každému desátému firemnímu zákazníkovi trvá rok nebo více dokončit cyklus aktualizace Windows, která se týká většiny nebo všech jejich koncových zařízení. To dává útočníkům čas přijít na způsob, jak zneužít existující zranitelnosti, a vystavuje podnik vážnému riziku.

IT tým musí být schopen využít informace ze svého prostředí ke spolehlivému nastavení pravidel podle základních příčin, rychlé automatizaci reakce na hrozby a zajištění maximálně efektivní obnovy. Automatizaci může IT využít k izolování zařízení, pozastavení služeb nebo zablokování přístupu k aplikaci nebo do cloudu. Pro případ hrozby má nejpřipravenější podnik nastavené efektivní automatizované řešení, které dokáže detekovat anomálie v chování a aktivovat automatizovaná pravidla pro blokování přístupu k citlivým datům.

Odstraňte bariéry mezi bezpečnostními řešeními a jednotlivými týmy zavedením pracovního prostředí založeného na jednotné, otevřené digitální platformě. Využijte analýzu dat k aktivnímu vyhledávání hrozeb. Zkraťte reakční dobu a ulehčete přetíženému IT automatizací nápravy škod. To jsou klíčové složky úspěšného zabezpečení digitálního pracovního prostředí. Přijme-li podnikové IT tento moderní přístup k zabezpečení digitálního pracovního prostředí, bude moci s větší důvěrou poskytovat zaměstnancům technologie, které zvýší jejich produktivitu a efektivitu. Prospěch z toho budou mít jak sami zaměstnanci, tak celý podnik.

Kategorie: Novinky a hlavní zprávy

Tagy: digitální pracovní prostředí, mobilita zamestnancu

Zatím žádné komentáře